Eğer Ne Yaptığınızı Bilmiyorsanız, Google Düşmanınız

10 Jul 2019GHDB Nedir?

Öncelikle, GHDB yani “Google Hacking Database”, web siteleri arasında savunmasız parçaların bulunması için kullanılan sorgularının bir arada tutulduğu bir arşivdir.

Bu sorguları kullanarak, google’ ın crawl ettiği ve belirli zafiyetlere işaret eden parçaları olan siteleri bulabilirsiniz.

Bu “dork”‘ların koleksiyonunu exploit-db’den bulabilirsiniz.

Birkaç tane kendim oluşturmak ve sizlere göstermek istiyorum.

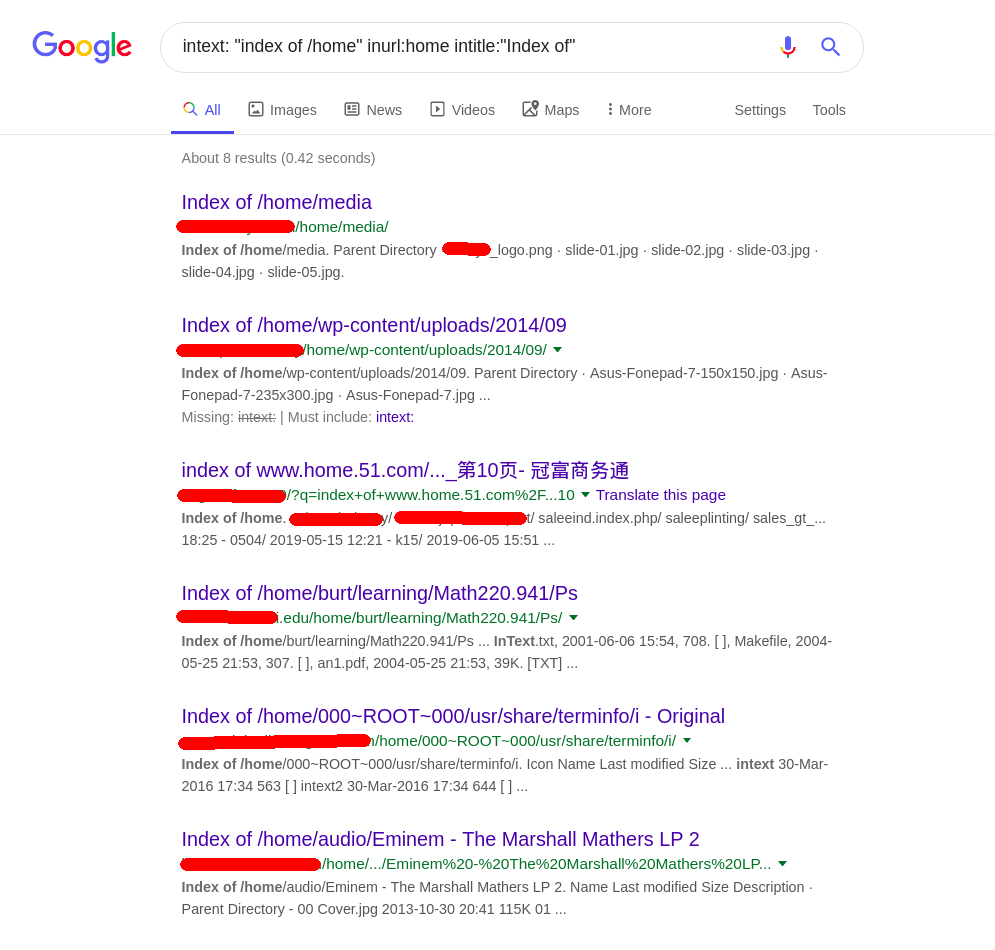

Indexlenmiş /home directory’leri

Öncelikle, bunun için sayfa içeriğinin “Index of /home….” diyeceğini, ve url’in yüksek ihtimalle “home” kelimesini içereceğini biliyoruz.

Şunu deneyelim: intext: "index of /home" inurl:home intitle:"Index of"

Doğru gibi duruyor…

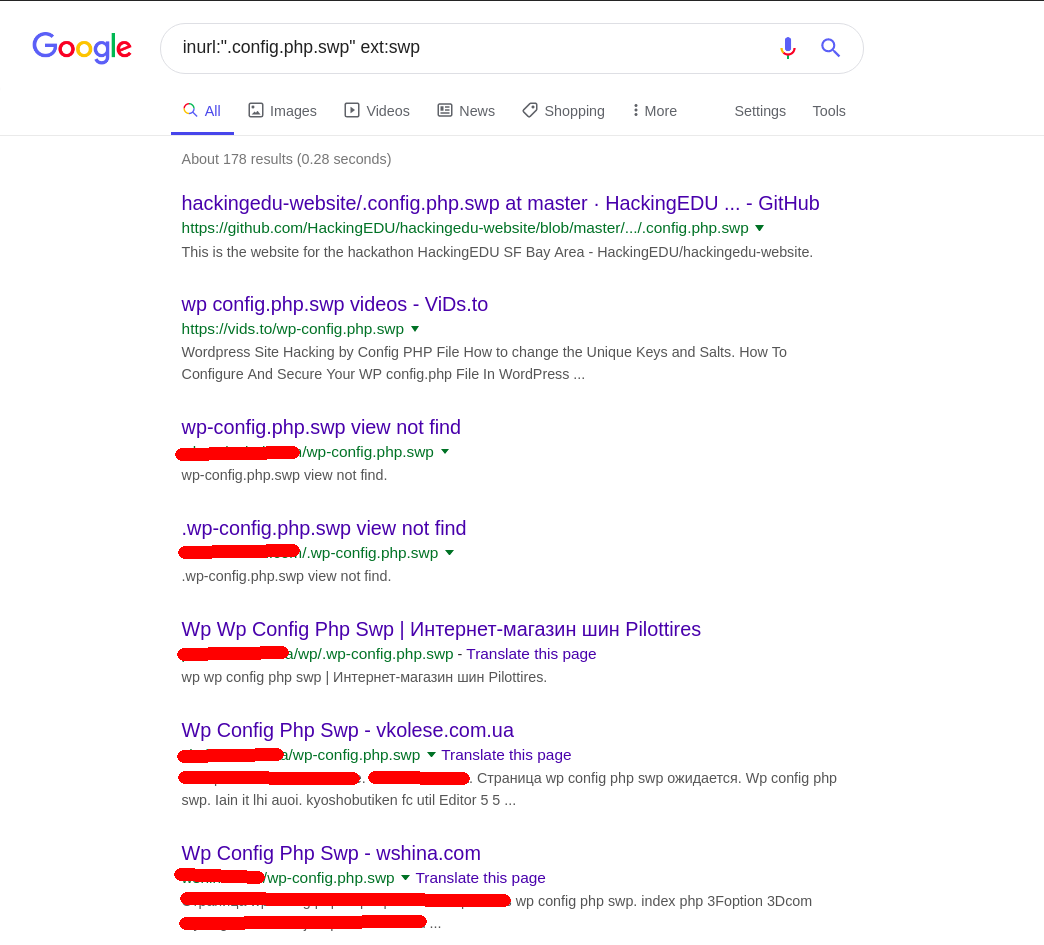

Php Config Dosyalarını Okumak

Googlebot tarafından bulunmuş bile olsa tam olarak config.php dosyalarını okuyamayız, çünkü bu dosyanın source koduna erişimimiz olmayacaktır. Fakat webadmin bu dosyayı vi/vim dosyası ile düzenlemiş ise, geride .config.php.swp dosyasını bırakmış olması muhtemel. Bu dosya ismini bulacak bir dork oluşturmak istersek de bununla karşılaşıyoruz:

inurl:".config.php.swp" ext:swp

İlk iki sonuç, bu dosyayla karşılaşınca ne yapılacağına dair kırmızı takım eğitim materyalleri gibi gözükse de, diğerleri gerçek swap dosyaları gibi duruyor.

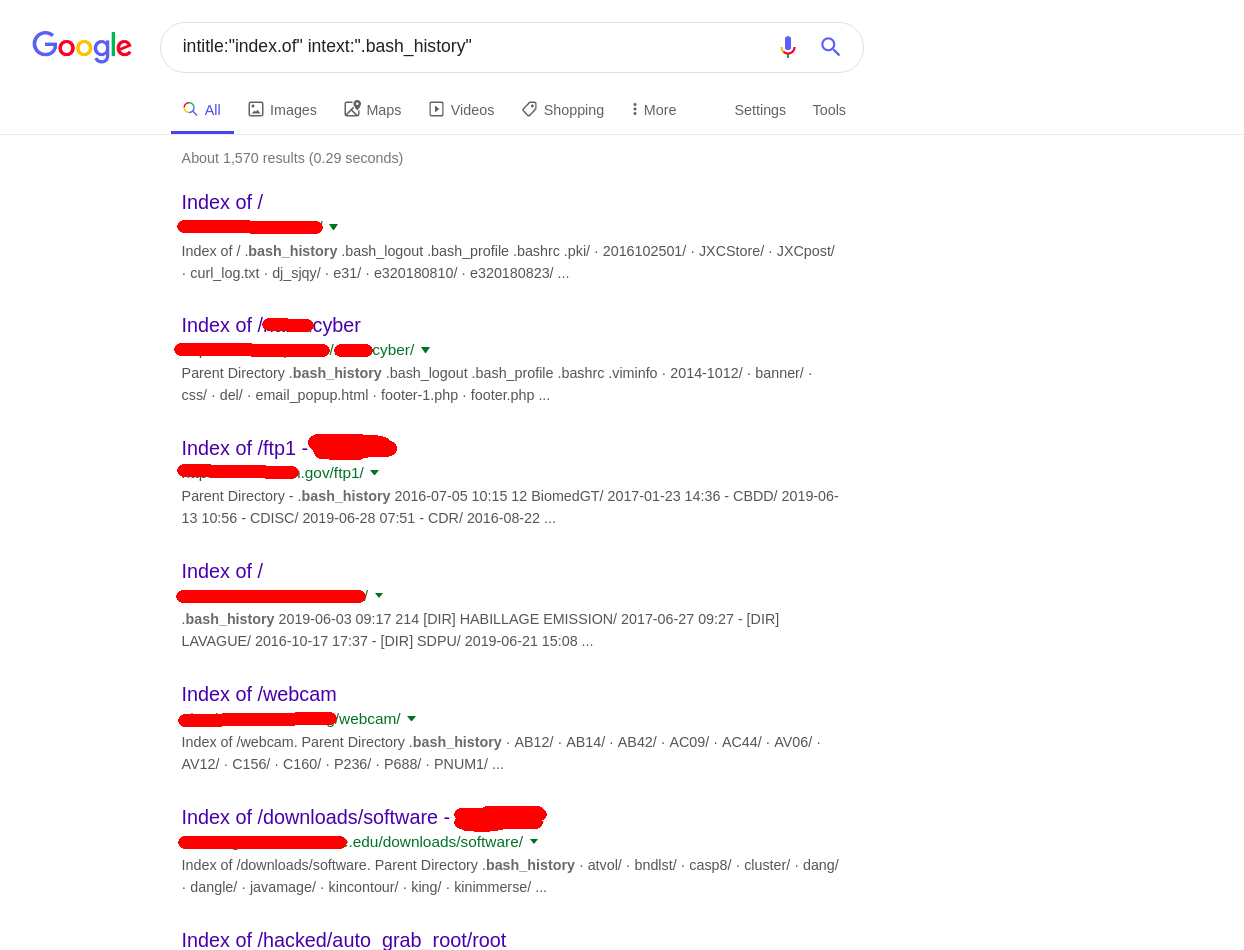

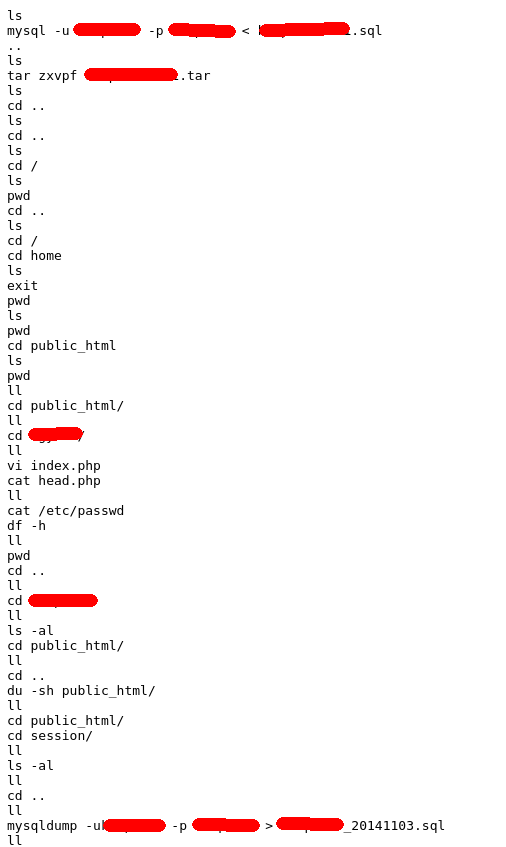

Bash History

Bash history dosyaları çok güçlü olabilir. Bulunduğumuz sunucu ile ilişkili hostları gösterirken, benim gibi sürekli aynı hatayı yapıyorsanız orada burada mutlaka mysql -u user -p mypass unutuyor olabilirsiniz. Bu nedenden dolayı sunucularda .bash_history yi /dev/null’a symlinklemek önemli!

Şimdilik sadece içeriği indexlenene klasörlerden bash_history içerenleri görelim.

intitle:"index.of" intext:".bash_history"

Uuuuhhhhhhh… .gov mu o

Evet… Bu umarım sadece bir honeypot’dur. Ayrıca dump almaya çalışırken -u dan sonraki boşluğu unutmuşsun dostum.

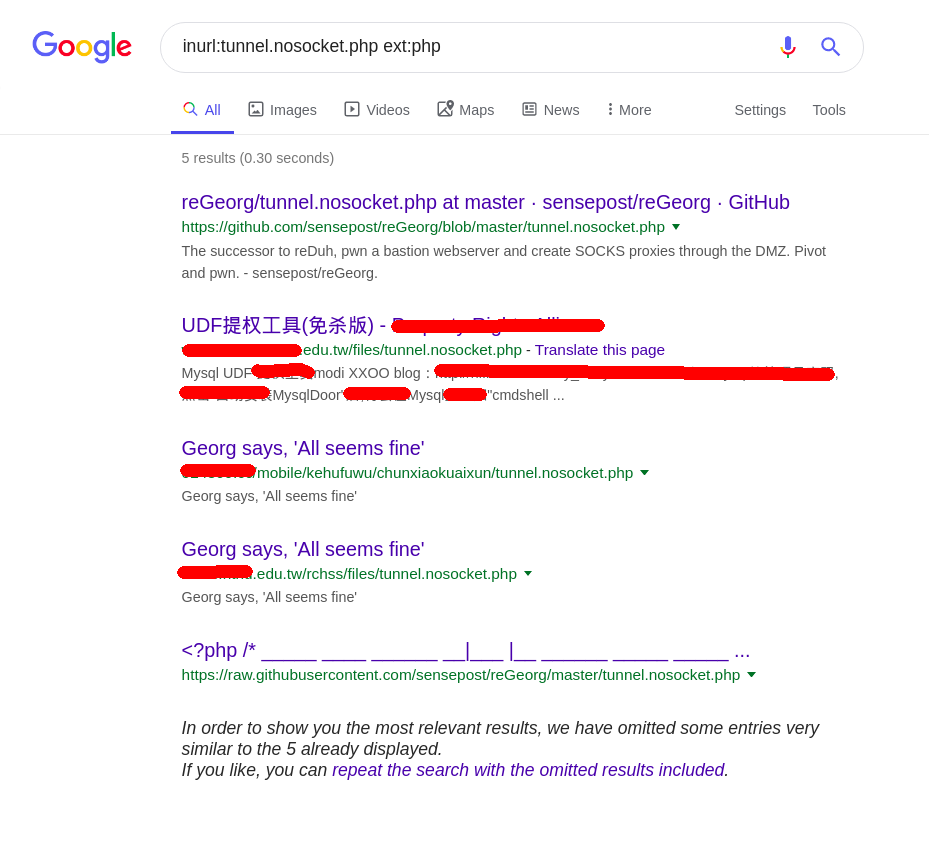

Zaten patlamış sunucuları bulmak

Eğer bir sunucuda webroot a yazma/yükleme iznimiz var ise, durumumuzu bir adım ileriye taşımak için kullanabileceğimiz birkaç araç var.

Eğer herhangi bir php kısıtlaması yok ise, direkt olarak shell alabiliriz. Fakat php kısıtlaması varsa va sistem fonksiyonları engellenmiş ise, farklı bir çözüm aramalıyız.

Bu noktada kullanmayı sevdiğim araçlardan birisi reGeorg. Bu araç size file upload üzerinden socks proxy vererek, server side request forgery (SSRF) atarak .htaccess’i atlamanızı veya loopback adaptöründe dinleyen servislere erişmenizi sağlıyor.

En sıklıkla kullandığım dosya,tunnel.nosocket.php, o yüzden bunu kullanan ve adını değiştirmeyen birileri var mı bakalım.

inurl:tunnel.nosocket.php ext:php

Bu sonuçlardan 2 tanesi github, ve 2 tanesi gerçekten birilerinin sızdığı sunucular gibi duruyor (webadminler için kötü haber). Sonuçlardan 1 tanesi ne tam olarak bilmiyorum, çünkü yazının büyük kısmı Tayvan dili ile yazılmış.

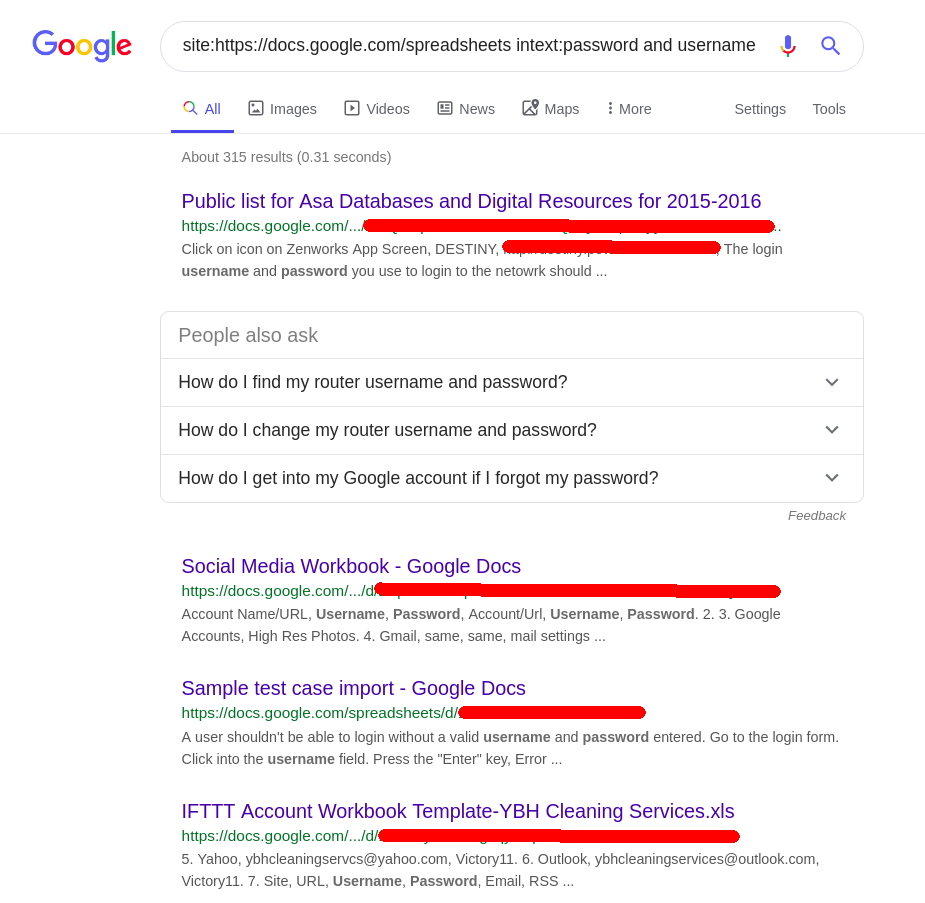

Şirketinizin Sosyal Medya Kullanıcı Adı/Parolalarını Nasıl saklamamalısınız?

https://docs.google.com/spreadsheets adresinin altındaki “username” ve “password” kelimelerini içeren excel dosyalarını arayalım.

site:https://docs.google.com/spreadsheets intext:password and username

Evet, sosyal medya hesaplarımızı public bir excel dosyasında tutarsak en kötü ne olabilir ki?

SSH Anahtarı mı? Yeniyo mu?

Acaba kaç kişinin ssh anahtarları internete açık saklanıyor, hiç merak ettiniz mi?

Açıkçası öğrenmenin tek bir yolu var, şimdilik sadece anahtar dosyasının adı id_rsa olanlara bakalım.

intext:"-----BEGIN RSA PRIVATE KEY-----" inurl:id_rsa

Screenshot koymayacağım, çünkü hemen hemen sonuçlarda gelen her şey hassas.

Tabiki insanlar anahtarlarını bir şifre ile koruyorlar, ben bunları brute’leyerek zaman kaybetmek istemiyorum. En iyisi şifrelenmemiş anahtarları bulalım.

intext:"-----BEGIN RSA PRIVATE KEY-----" -ENCRYPTED inurl:id_rsa

Bonus

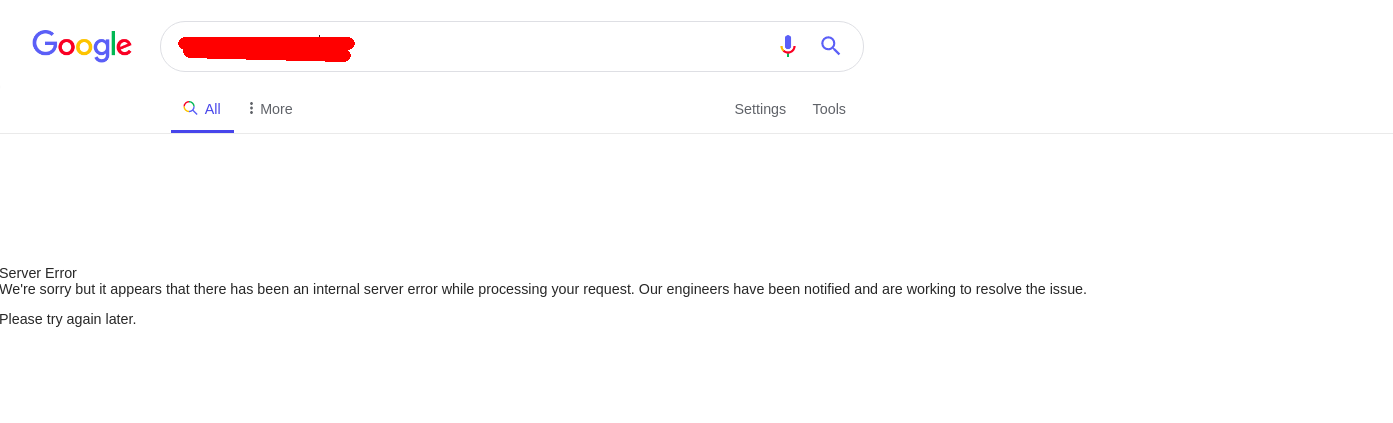

Google’ı çökertmek

Bunu dork oluştururken buldum, sorgunun ne olduğunu malesef paylaşamam, bunun iyi bir fikir olduğunu sanmıyorum. Fakat google dan yanıt gelmesi 10 saniye sürüyor, ve server error veriyor. Google güvenlik ekibi ile iletişime geçerek durumu kendilerine rapor ederek aktardım.