Klasik oyun içi para üreticisi

25 Jun 2019Veya “Eğer trojan’ini debug ile compile ediyorsan, ismini binary de bırakıyorsun.”

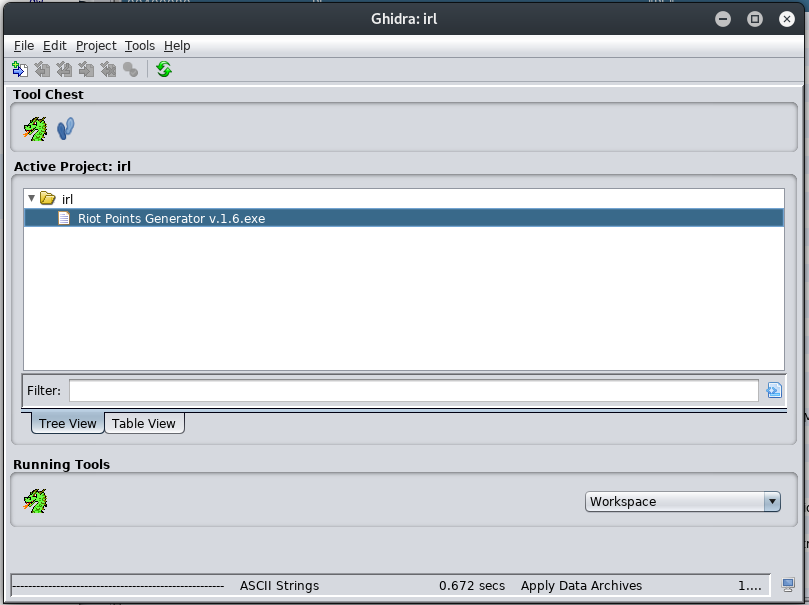

Önelikle ghidrayı açıp exe’yi ghidraya import edelim.

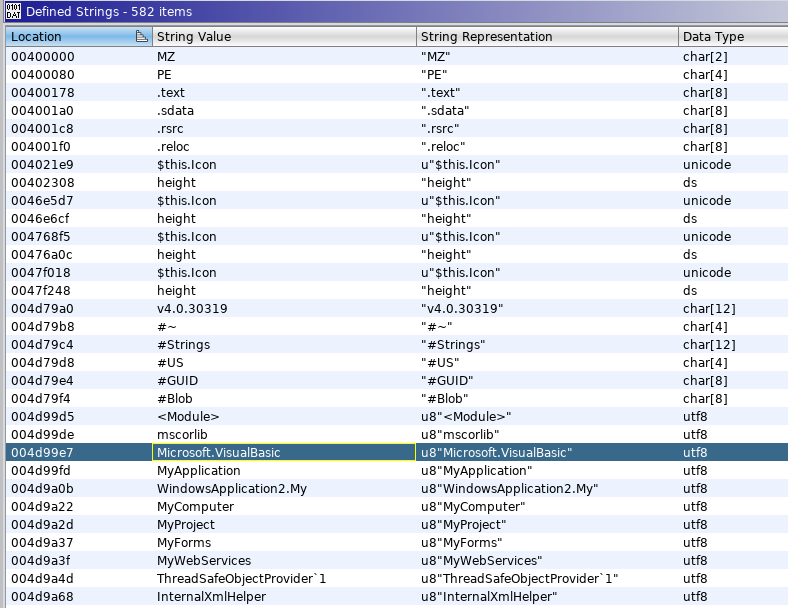

Sonra stringlere bakalım, belki önemli birşeyler yakalayıp binary analizi yapmadan yazılım ne deniyor görebiliriz.

Visual basic… Her visual basic ile yazılmış bir malware gördüğümde içimden bir ses çok saçma bir şey ile karşılaşacağımı söylüyor

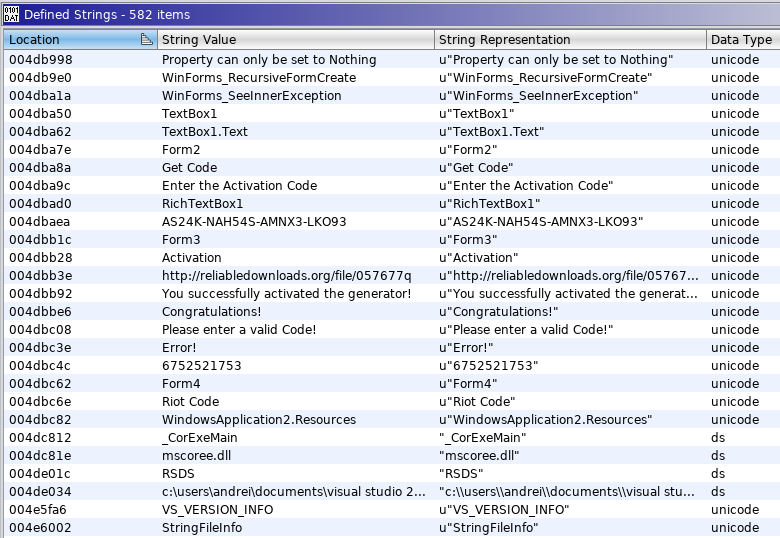

Bi saniye bi saniye, yani bu anahtarlar hardcoded mı? Gerçekten benim için riot point üretmiyor musun??! İnanamıyorum, hiç tahmin etmiyordum!

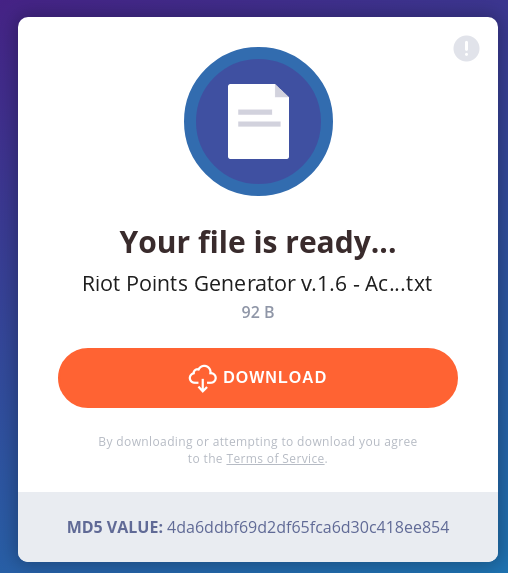

Ayrıca burda bir download linki görüyorum, malware’in ikinci aşamasını buradan indiriyor olsa gerek, bi bakalım.

Ama dur, o da ne?

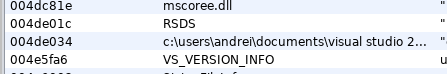

Tebrikler “andrei”, lütfen tüm malwarelerini debug modunda compile et ki pdb dosyası konumundan ismini görelim!

c:\users\andrei\documents\visual studio 2013\Projects\WindowsApplication2\WindowsApplication2\obj\Debug\WindowsApplication2.pdb

Neyse, ikinci aşaması neymiş ona bakalım.

Ve ikinci aşama…. txt?

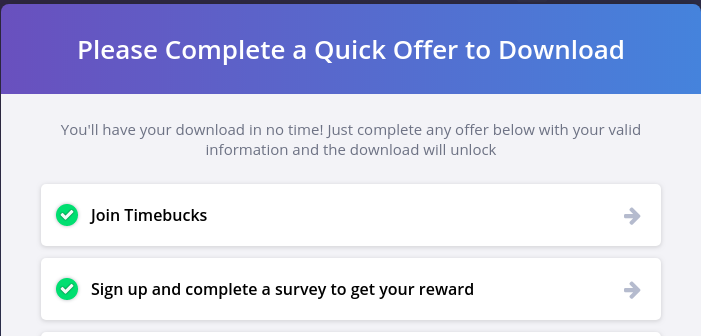

Vay be, yani gidip kötü amaçlı yazılımını mağdurun bilgisayarına sızdırıyorsun, ve mağdur blogspot bir siteden bedava para vereceğim diyen bir exe’yi indirip çalıştıracak kadar da saf, ve sonra ne yapıyorsun?

- Onlara klasik “Hey hadi buraya kullanıcı adını şifreni gir çokomelini veriyim!” demiyorsun.

- Gidip çaktırmadan 2. bir stage indirmiyorsun

- Ve de dürüst olalım, eğer birisi bu aşamaya gelebilecek kadar safsa gidip direkt admin izni de isteyebilirdin, kabul de ederlerdi

Ve sen gidip onları “Bu anketi doldurup sonucu alın!” diyen bir siteye yönlendiriyosun.

Vay be.

“Andrei”, tabi gerçek adın buysa; kötü adam olmak mı istemedin yoksa vizyonsuzun teki misin bilmiyorum. Sanırım bu malware’in yaptığı tek vurgun bana oldu, analiz ederek kaybettiğim 15 dakikamı geri istiyorum….

md5: a0b82e1b978bf5008930ca3c54926ff3 sha256: 839806ccc8fbeb9aef30a74498817ceab54a25eb1f4cf3fe61a5d415fcd610ef